Version [4032]

Dies ist eine alte Version von erdaxoITransomLog erstellt von WojciechLisiewicz am 2022-08-05 16:10:22.

Logbuch eines IT-Zwischenfalls

unsere Erfahrungen bei Unterstützung eines Kunden

Nachstehend finden Sie eine detaillierte Darstellung eines IT-Zwischenfalls, zu dem wir - leider - erst nach Eintritt des worst case hinzugezogen wurden. Wir haben dem Kunden glücklicherweise recht gut helfen können. Wir müssen allerdings zugeben, dass wir (mit Blick auf die Folgen für den Kunden) viel lieber vorbeugend tätig geworden wären... Deshalb betrachten wir die folgende Darstellung als eine Gelegenheit für unsere künftigen Kunden, über die Sicherheit ihrer Systeme rechtzeitig nachzudenken. Bei Bedarf helfen wir gern!

das Protokoll

aufgezeichnet gemeinsam mit und teilweise vom Kunden

Unser Kunde, dessen Unternehmen betroffen war, ist ein Freiberufler mit einigen Mitarbeitern und insgesamt ca. 10 Computerarbeitsplätzen. Er arbeitet mit Branchensoftware, die von einem zentralen Rechner (Server) im lokalen Netzwerk zur Verfügung gestellt wird. Zum damaligen Zeitpunkt arbeitete der Kunde mit zwei Standorten, die mit einer VPN-Leitung verbunden waren, so dass insgesamt ca. 15 Arbeitsplätze mit dem Server verbunden waren. Dann geschah Folgendes:

18. 9.

ca. 14.00 Uhr

Anruf Mitarbeiterin 1 (MA1), die am Standort 1 Büroarbeiten verrichtet: "Rechner geht nicht mehr". Anweisung, soll ausschalten und nach Hause gehen.

ca. 15.00 Uhr

Mehrfache Versuche, am Standort 1 den Windows-Server per Neustart (warm und kalt) hochzufahren. Erfolglos.

Anruf beim Dienstleister C (*).

(*) Der damalige Dienstleister des Kunden, C, hat wenige Wochen zuvor die komplette Infrastruktur neu eingerichtet.

Mitarbeiter von C kommt später vorbei und sieht sich die Sache an. Er verfügt über einen Schlüssel zu den Räumlichkeiten, kann es insofern allein tun.16.57 Uhr

SMS von MA von C, 16.57 Uhr: "Alles geht wieder".

gegen 8.00

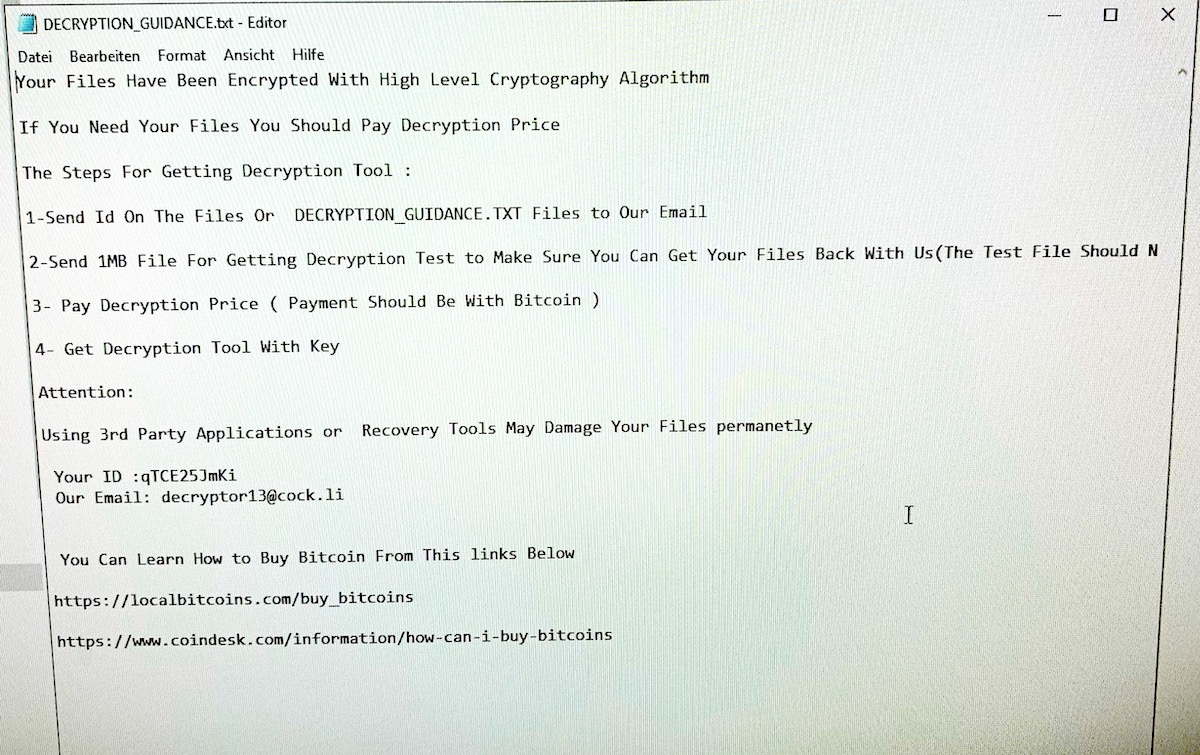

Server funktioniert wieder nicht! Anruf bei C: MA kommt gleich vorbei. An den Server werden Monitor und Tastatur angeschlossen. Dateien mit neuen Endungen versehen (.Lazarus+) und verschlüsselt. Überall Textdateien mit Nachricht, wie im Bild zu lesen:

Kein Betrieb möglich. Internet-Recherche: offensichtlich ein Ransomware-Angriff! Es existiert eine interne Datensicherungsfestplatte.

Externe Datensicherung von C zwar angeboten, aber bis dato nicht installiert worden.

anschließend

Telefonat mit der Polizei. Zuständiger Kommissar (K) nimmt den Sachverhalt zur Kenntnis. Bittet um Bildschirmfotos und Anzeige per Email. Empfiehlt die Webseite Nomoreransomware.com.

Betrieb muss unterbrochen werden

Alle Kunden werden vertröstet bzw. zu anderen Anbietern geschickt - der Betrieb des Unternehmens ist nicht möglich.

später

Erneutes Telefonat mit der Polizei, K. Schlechte Aussichten, die Daten zurückzuerhalten. Es seien Fälle bekannt, in denen nur die Zahlung des Lösegeldes geholfen hat. Notfalls müsse der Kunde dies für sich auch ins Auge fassen.

Danach ganzer Tag mit hektischen Telefonaten mit Datenrettungsfirmen (Ontrak) und Virusspezialisten verbracht, Kaspersky, Housecall etc., keine Hilfe in Aussicht.

am Morgen

Einzelne Kunden mit Papier und Bleistift am Standort 1 abgefertigt, Standort 2 komplett geschlossen. Dienstleister E (**) benachrichtigt.

(**) Dienstleister E sind wir - an dieser Stelle wurden wir tatsächlich in die Angelegenheit einbezogen.

Signalisiert Bereitschaft, zu helfen.abends

Treffen Kunde bei C mit E. MA von C schildert als wahrscheinlichen Angriffspunkt Port 3389. Sei von ihm im Router geöffnet worden, um den VPN-Tunnel zwischen den Standorten 1 und 2 zu ermöglichen. Internes Backup auf dem Server ist leider unbrauchbar gemacht (offenbar nicht verschlüsselt, sondern mit 0000 überschrieben.

Taktik für die nächste Zeit:

- kompromittierter Server wird ausgeschaltet;

- E bereitet ein frisches, Linux-basiertes Serversystem;

- dafür muss - mangels besserer Variante - der vorhandene Datenbestand vom 5. 7. aktiviert;

Zwischenstand

Das Unternehmen ist durch Zerstörung der aktuellen Datensicherung auf den Stand vom 5. 7. zurückgeworfen. Es fehlt die Arbeit vom 8. 7. bis 7. 8. sowie vom 2. 9. bis 18. 9. an beiden Standorten. Wert der verlorenen Arbeit, wenn Daten nicht wiederhergestellt werden können, beträgt ein Viertel des Jahresumsatzes. Die Auszeit durch Unmöglichkeit der weiteren Arbeit vergrößert den Schaden jeden Tag erheblich.

Vorbereitung des Linux-Servers durch E.

Im Hinblick auf die verschlüsselten Daten empfiehlt E vorerst keine Kontaktaufnahme mit den Erpressern. Dies müsste vorsichtig erfolgen und erst dann, wenn klar ist, dass

22. 9.Im Hinblick auf die verschlüsselten Daten empfiehlt E vorerst keine Kontaktaufnahme mit den Erpressern. Dies müsste vorsichtig erfolgen und erst dann, wenn klar ist, dass

- es nicht anders möglich ist, an die Daten heranzukommen, und

- die Daten noch wertvoll genug sind, d. h. wir sie noch wirklich benötigen und nicht durch etwas anderes ersetzen können.

Montage und Inbetriebnahme des Linux-Servers am Standort 1 durch E.

23. 9.

Wiederherstellung des Backups aus Altdaten (5. 7.) und Übernahme im neuen System. Unternehmensbetrieb ruht weiterhin.

24. 9.

Stark eingeschränkter Betrieb am Standort 1, zahlreiche Geräte funktionieren noch nicht wie gewohnt, u. a. Drucker, Scanner. Terminkalender ist leer durch Altdatenbestand. Branchensoftware wird mit Hilfe des Anbieters langsam in die Infrastruktur eingebunden. Standort 2 bleibt geschlossen.

25. 9.

verschlüsselte Daten

E sucht nach einer Lösung für die verschlüsselten Daten. Kontaktaufnahme mit Erpressern erfolgt nicht.

Über https://www.nomoreransom.org wird die Art des Angriffs spezifiziert. Dies ermöglicht eine genauere Suche der Ursachen und Umstände des Zwischenfalls. Dadurch wird auch die Diskussion im Forum auf https://bleepingcomputer.com gefunden, die sich auf genau diese Art von Angriff bezieht.

Die genaue Analyse der Diskussion und der Aussagen ermöglicht E schließlich, einen Programmierer zu kontaktieren, der in der Lage wäre, die Daten (kostenlos!) zu entschlüsseln.

Die Kontaktaufnahme ist - unter Einhaltung jeglicher Vorsichtsmaßnahmen - erfolgreich, der Programmierer ist in der Lage, Dateibeispiele zu entschlüsseln. Er übersendet ein Entschlüsselungsprogramm und Codes für dessen Bedienung.

am Standort 1

Eingeschränkter Betrieb ist möglich. C ist vorerst nicht in der Lage, Standort 2 mit Standort 1 zu verbinden.

Daten

E stellt ein Inselsystem zur Wiederherstellung der Daten auf. Damit und mit den vom kontaktierten Programmierer zur Verfügung gestellten Werkzeugen gelingt die Entschlüsselung der kompletten Daten!

Unternehmen

Eingeschränkter Betrieb am Standort 1, Teil der Funktionen der Branchensoftware noch nicht ganz lauffähig. Auch Einbindung der Peripheriegeräte scheitert teilweise noch. Teilweise erfolg dank Unterstützung des Herstellers der Branchensoftware.

Standort 2 nach wie vor geschlossen. Verbindung mit Standort 1 gelingt diesmal aber.

Standort 1

Noch eingeschränkter Betrieb hier, nicht alle Funktionen vorhanden, auch wenn einzelne wieder eingeschaltet werden.

Standort 2

Eingeschränkter Betrieb.

Daten

E ist in der Lage, wiederhergestellte Daten mit dem aktuellen Bestand zu vereinigen.

E spielt die vereinigten Daten auf den Server am Standort 1 auf.

irgendwann im Oktober

Ein normaler Betrieb ist an beiden Standorten wieder möglich.

15. 12.

E liefert ein neues Serversystem auf Basis von FreeBSD und ZFS. Snapshots, Replikation der Daten auf andere Maschinen sowie sichere Konfiguration des Routers ermöglichen sicheren und unterbrechungsfreien Betrieb bis heute... E übernimmt Wartung, Verträge mit C werden aufgelöst.

CategoryErdaxoIT

Auf dieser Seite sind keine Kommentare vorhanden